Was bedeutet Informationssicherheit?

Informationssicherheit ist die gesamtheitliche Betrachtung der Sicherheit und der Schutz aller Art von Informationen, egal ob diese Informationen in nicht elektronischer Form oder elektronischer Form besteht. Ein wichtiger Teil der Informationssicherheit ist die IT-Sicherheit, die sich mit dem für uns alles essenziellen Teil - dem Schutz aller elektronischer Informationen - auseinandersetzt.

Die gesamte IT-Sicherheit ist auf 3 Säulen aufgebaut:

Welche Kontrollmechanismen gibt es für die IT-Sicherheit?

• Physische Kontrolle:

Die IT-Systeme können zb durch Zäune, Schlösser oder auch durch Wachpersonal geschützt

werden.

• Technische Kontrolle:

Zur technischen Kontrolle (Schutz der IT-Systeme und Daten) zählen der Schutz durch

Benutzerberechtigungen, Firewalls, Datenverschlüsselung und das Verhindern des Betriebs

von unerlaubten IT-Elementen, Tools oder Modulen.

• Administrative Kontrolle:

Die administrative Kontrolle erfolgt u.a. durch die Installation, Schulung oder Kontrolle von

IT-Sicherheitsprozessen und durch das IT-Sicherheitsmanagement in Form von Richtlinien,

Vorgaben und Kontrollen.

(vgl. Franta 2013)

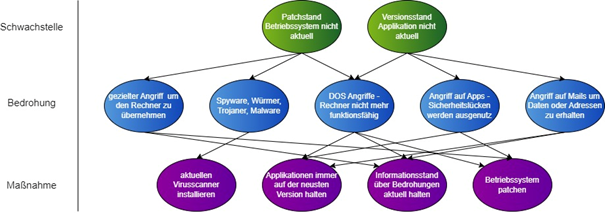

Es empfiehlt sich die Risiken und Schwachstellen genau zu evaluieren und einzuteilen – ein Beispiel könnte in etwa so aussehen:

Bildquelle: Harich T.W. (2012): IT-Sicherheitsmanagement, 1. Auflage. Heidelberg, München, Landsberg, Frechen, Hamburg: mitp, eine Marke der Verlagsgruppe Hüthig Jehle Rehm Gmbh.

Folgende Normen und Standards empfehlen sich für die IT-Sicherheit bzw. den Aufbau von IT-Sicherheitssystemen:

• die ISO/IEC 2700x Reihe

• IT-Grundschutz-Standards des Bundesamtes für Sicherheit in der Informationstechnik (BSI)

• das österreichische Informationssicherheitshandbuch

"IT-Security ist keine Software, kein Werkzeug und auch kein Zustand. IT-Security ist ein Prozess!"

(Kersten et al. 2013)

Quellenangabe:

Franta H. (2013): Beschreibung zur Herangehensweise, sowie der Schwerpunkte und Risiken, zur Einführung eines ISMS in einem KMU. Wien: Fachhochschule Technikum Wien.

Kersten, Heinrich/Jürgen Reuter/Klaus-Werner Schröder (2013): IT-Sicherheitsmanagement nach ISO 27001 und Grundschutz: Der Weg zur Zertifizierung, Springer-Verlag.